L’Art de la Cyberguerre

Publié le | par La Rédac'

Pour essayer d’y voir plus clair dans les enjeux de ce conflit contemporain, nous nous sommes rendus à Monaco pour assister aux Assises de la sécurité informatique, qui s’y tenaient du 5 au 8 octobre 2011. Nous avons demandé à des spécialistes travaillant dans de grandes entreprises comme Bouygues Telecom, Thalès, EADS… de nous expliquer les tenants et les aboutissants de cette cyberguerre…

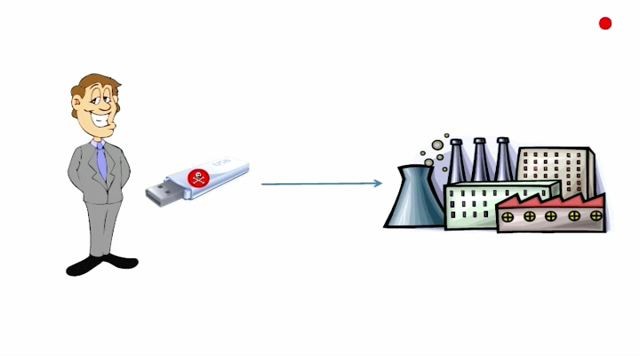

Stuxnet

Juin 2010. Un seul mot à la bouche des professionnels de la cybersécurité : Stuxnet. Ce ver informatique a contribué à ralentir le programme nucléaire iranien. Une première ! Jamais, auparavant, aucune attaque informatique n’avait réussi à atteindre les systèmes SCADA (Supervisory Control and Data Acquisition), ceux-là même qui régissent les processus industriels.

Les SCADA gèrent les centrales nucléaires, électriques, les systèmes de distribution de l’eau, les systèmes financiers… Avec Stuxnet, preuve en est que les SCADA sont faillibles.

Rapidement, les spécialistes déclarent qu’aux vues des moyens utilisés pour Stuxnet, seul un État pouvait en être à l’origine. Plus tard, en janvier 2011, le New York Times rapporte que les services du renseignement israéliens et américains ont collaboré au développement du virus. Mais aucun spécialistes ne peut pointer du doigt, avec certitude, les auteurs de ce virus désormais célèbre.

Les États se livrent à une bataille d’un nouveau genre, une sorte de guerre informatique silencieuse. Sans doute, la guerre froide de demain.

Qu’est-ce qu’une cyberguerre ? Peut-on, d’ailleurs, vraiment parler de cyberguerre, puisque dans une guerre, les ennemis sont « déclarés » ? Daniel Ventre, auteur de l’ouvrage Cyberguerre et guerre de l’information : stratégies règles, enjeux en donne cette définition : « le recours aux capacités cybernétiques pour mener des opérations agressives dans le cyberespace, contre des cibles militaires, contre un Etat ou sa société ; une guerre classique dont au moins une des composantes, dans la réalisation, ses motivations et ses outils (armes au sens large du terme) s’appuie sur le champ informatique ou numérique. »

Une nouvelle arme de guerre

Ce savoir cybernétique est aussi utilisé dans les « guerres déclarées », celles que nous connaissons. Récemment, le magazine Wired a annoncé l’attaque de drones américains par un virus. Des postes de commandes à distance de ces drones, utilisés comme armes dans les zones de conflits comme par exemple l’Afghanistan, en ont été infectés.

Pour la traque du colonel Kadhafi, l’armée américaine avait même songé à pirater les radars et les systèmes de communication du régime libyen, pour protéger les troupes de l’OTAN.

Margaux Duquesne et Bertrand Basset

Des liens

Les assises de la sécurité à Monaco

Communiqué de la rédaction

Dans un souci de transparence, nous souhaitons souligner que l’organisation des Assises de la Sécurité de Monaco a financé le voyage et le logement des journalistes sur place, lors de ce reportage.

Les commentaires (9)

Voilà bien une première de mémoire de télélibriste : un voyage financé par l organisateur des assises.

Quel était l objectif premier de ce financement ? Ce déplacement était il contractuellement arrêté pour autre chose que ce reportage en ligne ? Publireportage ? Doc interne à une boîte participante ? Que sais je encore ?

Merci d avance pour vos lumières.

Quant au virus Stuxnet, il y a encore loin du mythe de la cyberattaque mondiale à la réalité.

Ce ver particulièrement complexe a neutralisé les systèmes de gestion SCADA de l entreprise Siemens qui administrent notamment la centrale de Bushehr, dans le sud-ouest de l Iran.

Les rumeurs les plus folles circulent alors dès juin 2010 ; on parle même d un groupe qui aurait été très correctement financé, composé de 5 à 10 personnes travaillant sur la conception du virus pendant 6 mois.

Seulement, c est oublier que Stuxnet circulait sur le Net un an avant cette contamination médiatisée. S il a pu être reprogrammé pour s attaquer aux systèmes SCADA, il n y a aucune preuve tangible qu il s’attaque délibérément à l Iran.

Entre juin et août 2010, le virus aurait même affecté plus de 45 000 ordinateurs dans le monde. 60% des machines infectées se trouveraient au cœur de la République islamique ? Rien d étonnant. Depuis les années 70, Siemens (via sa filiale Kraftwerk Union) a signé des contrats avec l Iran, ce qui rend les systèmes d administration de son parc informatique particulièrement perméables au ver.

Pendant ce temps, Stuxnet est déjà candidat aux portes du Panthéon viral comme étant le premier virus informatique conçu par un État à des fins politiques.

Mais ce n est pas seulement parce qu une attaque touche aux intérêts d un État qu elle a été lancée par un autre État.

Les dernières nouvelles de septembre 2010 faisait déjà état d une autre rumeur : Stuxnet pourrait en réalité avoir été lancé par la Chine contre un satellite indien, dans la course à la Lune qui oppose les deux pays.

S il fallait une preuve de plus de la faillibilité des hypothèses hâtives au sujet du virus. Méfions nous des fantasmes cyberguerriers.

Bravo pour ce travail

@ Lurinas

C’est une première effectivement, et c’est pourquoi nous vous le signalons. Par contre, aucun engagement, aucune contrepartie, d’aucune sorte, sinon nous n’y serions pas allé. Merci de nous croire. Trouvez un site ou un journal qui a le souci de vous informer sur un voyage payé…

John Paul Lepers

Très bon travail de fond et de forme ;-)

Bravo à la journaliste, ainsi qu’au cadreur, au monteur, …

@Lurinas Nous respectons la liberté d’expression des médias qui est un droit fondamental. Les journalistes sont librement invités durant trois jours aux Assises de la sécurité dans le but d’informer. Aucun accord n’est établi entre les journalistes et l’organisateur. Aucun publi-reportage n’est financé.

-Véronique

« May the Source Be With You All »

http://search.conduit.com/ResultsExt.aspx?ctid=CT2504091&q=http

@Lurinas: La dite équipe en profitait en sous-main pour repérer les failles des systèmes informatiques de la principauté de carnaval. Cette opération ouvrirait la voie à l’offensive sans précédant dont on connait l’épilogue, le prince héritier du rocher déplaçant sa résidence aux puces de Montreuil.

très intéressant !

C’est l’occasion de prendre conscience de la sous-information en ce domaine .